Por Luis J. Polanco, ms, experto en Ciberseguridad

Las primeras máquinas capaces de realizar operaciones matemáticas, cálculos rápidos y continuos se inventaron en 1944 durante la Segunda Guerra Mundial con el propósito de decodificar las transmisiones del bando enemigo.

La Universidad de Harvard diseñó en 1944 la primera computadora electromecánica, con ayuda de IBM, bautizada Mark I, que era una Calculadora Automática de Secuencias Controladas, estaba envuelta en una caja de vidrio y acero inoxidable. Contaba con 760,000 piezas, 800 kilómetros de cables y 420 interruptores de control. Esta máquina era completamente electromecánica, empleaba señales electromagnéticas para mover las partes. Ocupaba un espacio de unos 15,5 metros de largo, unos 2,40 metros de alto y unos 60 centímetros de ancho y pesaba aproximadamente unas cinco toneladas.

La capacidad de computación se medía de acuerdo al número de operaciones de la máquina podía realizar en un tiempo determinado por la cantidad de componentes capaces de interactuar mecánicamente entre sí.

¡La capacidad de la MARK I era de 3 a 5 segundos por cálculo!! Una versión mejorada, el Colossus Mark II se instaló en junio de 1944 en Gran Bretaña.

Los laboratorios Bell descubrieron el transistor en el año 1947 que permitió disminuir el tamaño de todos los dispositivos electrónicos, aunque seguía siendo necesario soldarlos a las placas de circuitos electrónicos de forma análoga a los tubos de vacío que se usaban hasta ese momento.

En el año 1947, Jack Kilby, un Ingeniero eléctrico estadounidense, comenzó a diseñar y desarrollar circuitos cerámicos en la empresa Globe Union Inc. El 12 de septiembre de 1958 se presentó al público el primer circuito integrado, de aspecto algo rudimentario, pero totalmente operativo. Se trataba del primer oscilador de desplazamiento de fase con transistores, resistencias y condensadores, empleando como material el silicio. Esto sentó las bases de la electrónica moderna con la invención de los conocidos “chips”[1].

En 1971, surge el primer microprocesador de la historia, el Intel 4004, que no era más que un chip dentro del cual operan 2.300 transistores en un tamaño de función de 10 micras. Este primer procesador dio origen a la informática tal y como la conocemos hoy, con características increíbles para esa época.

¡Este primer microprocesador tenía la capacidad de realizar 60.000 operaciones por segundo y capacidad para manejar hasta 640 bytes de memoria![2]

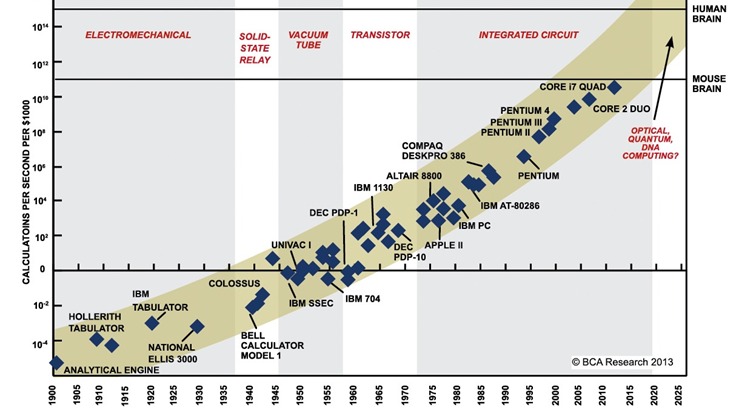

Como vemos, el avance en la capacidad de realizar operaciones posibles desde 1947 a 1971 fue cuantioso.

En 1965, el Dr. Gordon E. Moore, cofundador de Intel observó cómo la cantidad de transistores que era posible introducir en un circuito integrado incrementa progresivamente de acuerdo a un patrón de tiempo. Esto terminó acuñándose 10 años después, en 1975, como la famosa Ley de Moore. Según esta ley “El número de transistores por unidad de superficie en circuitos integrado se duplicará cada año”, aunque unos años más tarde, en 1975, modificó su propia ley para aumentar esta cadencia a cada dos años.

La gráfica anterior muestra el comportamiento de la cantidad de transistores (o su equivalente) en un chip medido en capacidad de operaciones de cálculo por segundo.

A la fecha de publicación de este artículo en 2022, el procesador comercial más potente del mercado es NVIDIA GeForce RTX 3090 Ti, con capacidad de 35.58 TFLOPS es decir, 35.58 millón de millones de operaciones por segundo (35.58 x 1013 cálculos por segundo) .

A medida que esa capacidad de procesamiento aumenta, los equipos informáticos con esas capacidades se van haciendo cada vez más accesibles para toda la población.

Toda la infraestructura de seguridad del hoy día se ha creado en torno a las capacidades instaladas de los equipos en poder del público en general, cumpliendo con la máxima de seguridad siguiente:

El nivel de seguridad de un sistema se determina en función del cociente del beneficio material que se obtiene, una vez se rompa la seguridad, dividido entre el costo de adquisición de los recursos necesarios para romper dicha seguridad.

Siempre que ese índice se mantenga por debajo y alejado de 1 ese sistema se considerará seguro.

Cuando se accede a sistemas con una alta capacidad de procesamiento a un relativo bajo costo se pone en peligro la seguridad del mismo.

Lo que dio origen a la primera computadora en 1943, fue la necesidad de descifrar a tiempo las comunicaciones de los enemigos en plena guerra, ya que éstas iban cifradas mediante complejos algoritmos matemáticos. Irónicamente, hoy día, la base de toda comunicación informática gubernamental y financiera se cifra utilizando complejos algoritmos matemáticos, bajo la premisa de que el nivel instalado en la capacidad de procesamiento jamás podría descifrar, en tiempo hábil, las claves de protección (públicas y privadas) empleadas. Por esta razón, se van actualizando progresivamente los algoritmos y la complejidad de los cifrados que se usan comercialmente.

¿Qué pasa cuando un nuevo paradigma en la capacidad de procesamiento y computación es desarrollado por un gobierno justo antes que todos los demás, incluso mucho antes de que un gobierno adverso o rival pueda desarrollar semejante capacidad para adecuar sus algoritmos de protección?

Eso es justamente lo que ha estado pasando en los últimos meses, exactamente igual que en 1943, en medio de una guerra de inteligencia entre gobiernos adversos y rivales. En esta ocasión, Estados Unidos frente a China.

La computación Cuántica

Empresas de Estados Unidos y China por otro lado han estado ocupados en una carrera por desarrollar funcionalmente un nuevo paradigma en la computación llamada computación cuántica.

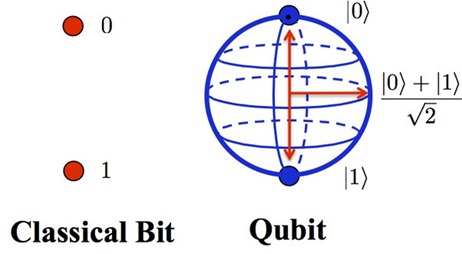

Si hasta ahora todo proceso informático se basa en bits (la mínima uniidad de información con capacidad única de procesar un 1 o un 0 a la vez) La nueva computación cuántica se basa en cúbits (Qubits) (mínima unidad de información de computación cuántica pudiendo manejar a la vez 00, 01, ¡¡10 y 11). ¡¡Esto implica un aumento exponencial en la capacidad de procesamiento que se multiplica aún más en la medida en que interactúa con otras unidades de Qubits!!

Si en una computadora clásica de dos bits se necesita analizar esta información: 00 01 10 11, se tiene que ir paso por paso, bit por bit, para llegar a un resultado. En un ordenador cuántico de 2 qubits se pueden analizar todas las posibilidades en el mismo instante. En esa medida, el nivel de complejidad manejado por una computadora cuántica es exponencialmente mayor.

El cómputo cuántico afectará y hará obsoletos los principales métodos de cifrado actuales, como el RSA y ECC[3].

Actualmente se están investigando nuevos esquemas de cifrado asimétrico que garanticen la privacidad en las comunicaciones y que no sean vulnerables a la computación cuántica.

Gracias a las características que posee la mecánica cuántica y al principio de incertidumbre de Heisenberg[4], la criptografía cuántica puede garantizar confidencialidad absoluta al posibilitar el intercambio seguro de claves entre 2 entes, a pesar de que el canal de comunicaciones este siendo escuchado por un externo. Ya que la interacción de este intruso modificaría la información transmitida. Esto es aprovechado por algoritmos que intercambian claves cuánticas; para garantizar (por probabilidad) que solo el emisor y el receptor conocen la clave.

Dada la importancia de las comunicaciones en el mundo de hoy y lo crítico que resulta para los gobiernos la confidencialidad e integridad de la información, el mundo se encamina a redefinir sus paradigmas de seguridad. La carrera por la supremacía en la computación cuántica es fundamental para la guerra que se disputan las grandes potencias en el terreno del ciberespacio.

Google con su modelo “Sycamore”, IBM con su “Eagle” y “Condor” se disputan la primacía junto al gobierno norteamericano, mientras que China y sus dos modelos, Zuchongzi y Jiuzhang 2.0″ hacen lo propio. Cada lado anunciando un modelo con mas quBits que los demás

¿Quién ganará la carrera? Esperemos el final de película que podría determinar el triunfo de la guerra, como lo hizo Collusus Mark II en la segunda Guerra mundial.

[1] Fuente: https://www.caracteristicas.co/historia-de-la-computadora/#ixzz7X4GZJq7i

[2] Fuente: https://www.caracteristicas.co/historia-de-la-computadora/#ixzz7X4GZJq7i

[3] https://www.redeszone.net/2019/04/30/rsa-vs-ecc-caracteristicas-diferencias/

[4] https://www.hiberus.com/crecemos-contigo/principio-de-incertidumbre-de-heisenberg/

Recibe nuestras noticias por correo